Врублевский Павел заказал конкурента по «аське»

Основатель и гендиректор процессинговой компании Chronopay Павел Врублевский арестован по обвинению в организации хакерской атаки на конкурирующую Assist. Знакомый Врублевского считает, что арест связан с попыткой отнять у него бизнес.

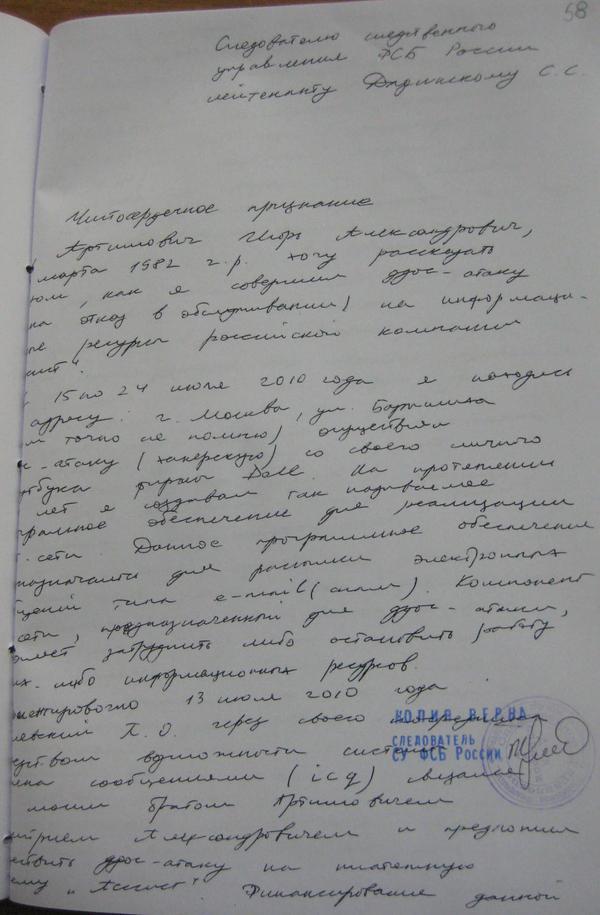

В пятницу Лефортовский суд Москвы выдал санкцию на арест Врублевского, сообщило «РИА Новости» со ссылкой на пресс-секретаря суда Надежду Савченко. По данным агентства, Врублевский подозревается в организации хакерской атаки на платежную систему Assist, выход из строя которой в июле 2010 г. на несколько дней сделал невозможной покупку электронных билетов на сайте «Аэрофлота». С ходатайством об аресте Врублевского в суд обратилось следственное управление ФСБ, ранее добившееся ареста по этому же делу Игоря Артимовича. Врублевский останется под стражей до 27 июля. Факт ареста подтвердил источник, близкий к ФСБ.

Атака на процессинговую систему Assist продолжалась с 16 по 22 июля 2010 г. (в копии признания Артимовича, выложенной вместе с другими материалами дела в анонимном блоге Livejoual, говорится про 15-24 июля). Она заблокировала, в частности, покупку электронных билетов на сайте «Аэрофлота» (интернет-эквайринг этой системы Assist осуществляла вместе с банком «ВТБ 24»). Система была полностью выведена из строя, говорил тогда представитель «Аэрофлота». После этого авиакомпания отказалась от сотрудничества с Assist и перешла на процессинг Альфа-банка.

[«Вебпланета», 26.06.2011, «Глава «Хронопэя» арестован из-за DDoS-атаки на «Ассист»: Анонимный ЖЖ-источник утверждал, что вскоре после того, как Артимович был арестован сотрудниками ФСБ, Врублевский «счел за благо покинуть пределы Родины, укрывшись за границей». Однако 23 июня Врублевский вернулся: по данным из нескольких источников, его арестовали прямо в аэропорту «Шереметьево» по прилёту из Мальдив. — Врезка К.ру]Врублевскому грозит наказание по двум статьям Уголовного кодекса — о неправомерном доступе к компьютерной информации (статья 272) и о создании, использовании и распространении вредоносных программ для ЭВМ (статья 273), уточняет близкий к Chronopay источник. Обе предусматривают лишение свободы на срок от трех до семи лет. В июле 2010 г. эксперты оценивали недополученную прибыль «Аэрофлота» в $1 млн за каждые сутки простоя, но представитель Лефортовского суда сообщил, что ущерб авиаперевозчика составил 1 млн руб. Это несоизмеримо с мерой пресечения, возмущен близкий к Chronopay источник.

Представитель «Аэрофлота» рад, что правоохранительные органы находят организаторов атаки. Оценку ущерба он не комментирует, но напоминает, что «Аэрофлот» подал иск к «ВТБ 24», который не обеспечил, по его мнению, должный уровень защиты транзакций, на 146,6 млн руб.

Обвинение Врублевского строится на показаниях Артимовича, рассказывает близкий к Chronopay источник. Тот признался, что проводил по заказу Врублевского DDoS-атаку на серверы Assist. В отсканированной копии признания говорится, что Врублевский заказывал DDoS-атаку не лично: он связался с Артимовичем через представителя по ICQ. Проверить подлинность этих документов в МВД и следственном управлении ФСБ «Ведомостям» не удалось — все запросы остались без ответа. А близкий к Chronopay источник связывает проблемы Врублевского с переговорами о продаже части бизнеса, которые он вел в последнее время с некими «крупными финансовыми структурами».

С Врублевским вчера связаться не удалось. Представитель Chronopay отказался от комментариев, гендиректор Assist Геннадий Спирин не ответил на звонки «Ведомостей».

***»ChronoPay, занимающая 45% российского рынка обслуживания кредитных карт в электронной коммерции, принимает участие в разработке мошеннических программ»

Оригинал этого материала

© Газета.Ру, 25.06.2011, Гендиректора Chronopay взяли за DDoS-атаку

Владислав Новый

[…] По версии следствия, задержанный в 2010 году организовал DDoS-атаку на сервера компании Assist, что привело к блокировке платежной системы, а ее клиенты не могли приобрести билеты на сайте «Аэрофлота». Таким образом Врублевский хотел дискредитировать Assist, считают в ФСБ. ChronoPay также претендовал на заключение выгодного контракта по продаже электронных билетов и пытался избавиться от конкурента.По данным «Аэрофлота», атака началась 16 июля 2010 года, и компания смогла возобновить продажи электронных билетов только через семь дней. Ликвидация атаки заняла слишком много времени, поэтому «Аэрофлот» подписал контракт с Альфа-банком. Согласно материалам уголовного дела, «Аэрофлот» и Assist понесли убытки на сумму более 1 млн рублей. В центре общественных связей ФСБ не предоставили дополнительных комментариев.

По словам Шлендорфа, ранее в июне сотрудники ФСБ арестовали Игоря Артимовича, подозреваемого в участии в DDoS-атаке на сайт «Аэрофлота». Артимович дал обвинительные показания о причастности Врублевского к этому правонарушению. Павел Врублевский отверг обвинения и заявил, что не знает Игоря Артимовича лично, хотя и мог с ним контактировать в интернете, добавил судебный представитель ChronoPay.

Эксперт в области компьютерной безопасности Брайан Кребс в своем блоге пишет, что, помимо признания Артимовича, следствие использовало улики, собранные российской компанией Group-IB. «[В ФСБ] компания предоставила детализированную информацию о вредоносных программах и административных центрах атаки против Assist, в которой участвовало более 10 тысяч зараженных компьютеров», — пишет Кребс. Group-IB также выяснила, продолжает Кребс, что ботнет Игоря Артимовича использовался в атаках против нескольких спамерских фармацевтических сетей, в том числе Glavmed и Spamit. Эти сети являются конкурентами компании Павла Врублевского Rx-Promotion. В Group-IB не смогли оперативно прокомментировать эту информацию.

Брайан Кребс неоднократно указывал на то, что компания ChronoPay, занимающая 45% российского рынка обслуживания кредитных карт в электронной коммерции, принимает участие в разработке мошеннических программ. В конце мая блогер обвинил компанию в участии в создании ложного антивируса, который заражал компьютеры Mac.

В пресс-службе ChronoPay не ответили на письменный запрос и звонки «Газеты.Ru», телефон Павла Врублевского был отключен.

Уголовный кодекс России предусматривает максимальное наказание за DDoS-атаку до 7 лет лишения свободы, но реальные сроки хакеры получают только в США. Эксперт в области телекоммуникационного права Антон Богатов не смог вспомнить случаев привлечения к уголовной ответственности организаторов DDoS-атак с привлечением «серьезной доказательной базы».

В конце мая сотрудники управления К МВД, которое расследует киберпреступления, передали в суд дело известного спамера и организатора DDoS-атак Леонида Куваева, но обвинили его в педофилии. В конце года суд в Уфе приговорил к срокам от 5,5 лет до 7 лет трех россиян, которые пытались похитить 130 млн рублей со счета с Фонда обязательного медицинского страхования Башкортостана. Хотя преступники использовали компьютерные технологии, сроки они получили за попытку кражи в крупном размере в составе организованной группы.

Представитель МВД вспоминал также случай задержания в начале 2009 года в Уфе злоумышленников, вымогавших деньги за прекращение DDoS-атак, которые сами же организовывали. Против них были возбуждены уголовные дела по статьям за вымогательство и создание, использование и распространение вредоносных программ для ЭВМ, рассказал источник в МВД.

«Если ФСБ сможет это сделать (довести до приговора дело Врублевского — «Газета.Ru»), то это будет большой удачей и пользой для всей российской и зарубежной интернет-индустрии», — добавил Богатов. […]

***

За несколько дней до начала DDoS-атаки на Assist со счета WebMoney, контролируемого Врублевским, на счет Артимовича были переведены более $9 тыс.

Оригинал этого материала

© Rusecurity.com, 23.06.20111 Финансовый магнат уличен в организации DDoS-атак, Фото: via sporaw, Иллюстрации: via rusecurity.com

Сергей Иванов и Павел Врублевский (второй справа)

Сергей Иванов и Павел Врублевский (второй справа)

10 mb.

Материалы УД (ходатайство о заключении под стражу), постановление о предв. следствии, постановление о производстве обыска, протокол обыска, протокол задержания подозреваемого, чистосердечное признание и другие материалы. — Врезка К.ру] […] Согласно документам, попавшим на страницы нескольких российских блогов на темы ИТ-безопасности, следователи российской Федеральной службы безопасности (Federal Security Service, FSB, «ФСБ») арестовали в Санкт-Петербурге в связи с этими атаками человека по имени Игорь Артимович (Igor Artimovich). Документы показывают, что Артимович — известный в хакерских кругах под ником «Engel» — признался в том, что использовал свой ботнет для атаки на Assist по получении инструкций и платежей от Врублевского. […]

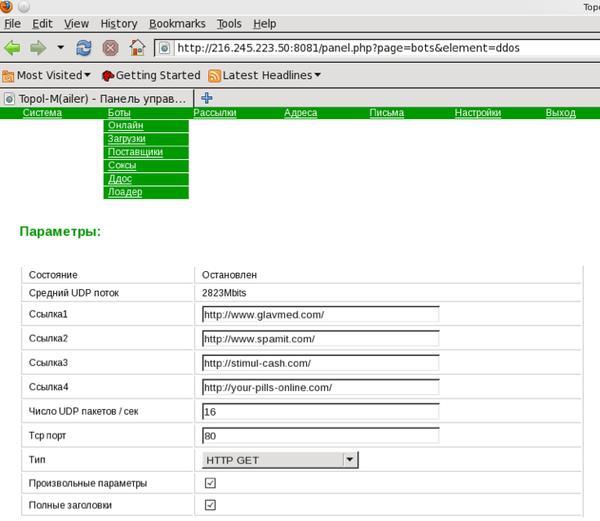

Подозрения в отношении Артимовича и Врублевского подтверждаются выводами российской экспертной компанией Group-IB, которая заявила, что помогает ФСБ в ходе расследования. Компания «Group-IB» представила подробную информацию о вредоносном ПО и командных серверах, используемых для управления более чем 10 000 инфицированных ПК, а переданные компанией следствию снимки экранов представляют вид панели управления ботнетом (см. изображение) в момент координации DDoS-атаки против Assist. Компания Group-IB сообщила, что ботнет Артимовича также использовался для атак на ряд фармацевтических «партнерских» программ, конкурировавших с Rx-Promotion, включая такие, как Glavmed и Spamit (также эти атаки были замечены компанией SecureWorks в феврале).

Эта сага с использованием DDoS-атаки оказывается последней главой в захватывающей истории о борьбе двух крупнейших программ по нелегальному распространению медикаментов: Rx-Promotion Врублевского, и программой Glavmed (также известной, как «Spamit»), — огромной «партнерской» фармацевтической программой Игоря Гусева (Igor Gusev), соучредителя (наряду с Врублевским) компании ChronoPay в 2003 году.

Гусев находится в изгнании — из своей родной Москвы он сбежал прошлой осенью, когда российские власти назвали его крупнейшим в мире спамером и выдвинули против него уголовные обвинения в незаконном предпринимательстве. Программа Spamit была вынуждена вскоре закрыться, и Гусев винит Врублевского в использовании против него своих политических связей для подрыва операций Spamit. В конце прошлого года Гусев завел блог redeye-blog.com, посвященный козням Врублевского. В одном из постов на этом блоге Гусев утверждает, что Артимович согласился организовать DDoS-атаку на Spamit.com, потому что был уверен, что покинувшие эту «партнерку» участники присоединятся к его собственной «партнерской» программе — все еще действующей, но подающей мало признаков жизни — Spamplanet.

[redeye-blog.com, 31.10.2010, «Нас утро встречает прохладой. RedEye ответил или Who is mister Engel?»: Енгель, он же Игорь Артимович, спамер и разработчик системы спама Topol-M(ailer). Владелец достаточно крупного ботнета и известный досер (человек, занимающийся DDoS атаками). Появился на сцене в конце прошлого года, когда с другим известным спамером (который в итоге понял, что его жестко подставили и тихо ушел в «туман») устроил грандиозный спектакль с целью расколоть сообщество постоянного упоминающегося spamdot.biz и перетащить людей на вновь созданный им форум SpamPlanet.org. Режиссировал спектакль великий и коварный товарищ RedEye. Подавалось все как спецоперация ФСБ РФ, в результате которой, якобы, был закрыт spamdot.biz. Домен редиректил на главную страницу сайта FSB.RU в течение пары недель из-за банального хака мыла, на которое он был зарегистрирован. Уже довольно давно, насколько мне известно, домен работает как и прежде. Понятно, что ФСБ не играется с доменами в таком ключе: сегодня редиректим на наш сайт, а завтра обратно на форум.В итоге все затея сорвалась, Енгель был со свистом отлучен от spamdot.biz со статусом «Дятел» и ушел тусовать на свой мертворожденный форум. Помимо сдачи в аренду своего программного комплекса для рассылки спама Topol-M(ailer), Енгель во всю занимается ДДоС-ом. Страшно неприятная штука. Заключается в забивании интернет канала вебсайтов, приводящих к недоступности ресурсов. Объем генерируемого «мусора» исчисляется гигабайтами/сек. Это очень много! Выдержать такое практически нереально.

Так вот, есть очень веские основания подозревать, что за ДДоС атаками в середине июля 2010 года на Мультикарту (процессинговый центр ВТБ24) и атаками на Ассист (крупная процессинговая компания) стоял именно Енгель. […]Енгель очень плотно сотрудничает с Врублевским, часто бывает в его офисе и находится с ним в постонном контакте. Языком следствия я бы назвал это устоявшейся организованной группой. — Врезка К.ру]

Как ChronoPay, так и Glavmed/Spamit пострадали от хакерского взлома в прошлом году, в результате чего были опубликованы их внутренние документы, содержащие подробности финансовых сделок и организационную переписку. Среди данных, попавших в «утечку» у Glavmed/Spamit, есть контактная информация, зарплатные ведомости и данные о банковских счетах сотен спамеров и хакеров, которым выплачиваются деньги за продвижение онлайновых аптек, участвующих в программе. Согласно тем же данным за 2007 год, Артимович зарабатывал несколько тысяч долларов в месяц, рассылая спам для продвижения фармацевтических сайтов Spamit.

Документ, который ФСБ использовала для возбуждения уголовного дела против Артимовича (известного под ником «Engel»), показывает, что он получал деньги за услуги по организации DDoS-атак на счет WebMoney с номером «Z578908302415». А по сведениям из «утечки» данных партнеров Spamit, тот же самый счет WebMoney принадлежит «партнеру» Spamit, который, при регистрации в программе, использовал адрес e-mail «[email protected]». Записи по регистрации на сайте для домена id-search.org показывают, что имя зарегистрированного пользователя может быть скрыто при помощи платных служб сохранения конфиденциальности. Однако архивные записи WHOIS, по сведениям сайта DomainTools.com, показывают, что в течение двух месяцев в 2008 году эти регистрационные данные были открыты для просмотра, и в течение этого временного окна из записей можно было узнать, что счет принадлежит Игорю Артимовичу из Кингисеппа, города в 68 милях от Санкт-Петербурга (Россия)

Сообщения e-mail и документы, попавшие в состав утечки из ChronoPay в прошлом году, показывают, что Артимович и Врублевский обменялись множеством сообщений по e-mail, обсуждая оплату неназванных услуг. Среди прочего здесь имеется почтовое уведомление от WebMoney, подтверждающее перевод более 9 тысяч долларов со счета, контролируемого Врублевским, на счет Артимовича — Z578908302415, от 6 июля 2010 года, как раз за несколько дней до начала той DDoS-атаки. И знаете, какая пометка стоит на этом подтверждении платежа? — «Engel».

Источник: Financial Mogul Linked to DDoS Attacks

*** Интерфейс ботнета Topol Mailer

Интерфейс ботнета Topol Mailer

***

«Врублевский П.О. через своего посредника посредством системы обмена сообщениями (icq)… предложил осуществить ддос-атаку на платежную систему «Ассист»Чистосердечное признание владельца бот-сети Артимовича

Оригинал этого материала

© «Хакер Online», 22.06.2011, Опубликован слив из ФСБ по делу о DDoS-атаке сервисов Ассист, Иллюстрации: via sporaw

Сегодня в нескольких популярных блогах появилась весьма занимательная информация, внешне крайне похожая на серьезную утечку данных из силовых структур. Предполагаемая утечка касается уголовного дела о DDoS-атаках на сервисы компаний Ассист и Аэрофлот, а так же предполагаемого задержанного исполнителя данных атак — Артимовича Игоря Александровича и предполагаемого заказчика — Врублевского Павла Олеговича.

Помимо общих документов о возбужденном уголовном деле, в опубликованных материалах находится так же чистосердечное признание Артимовича Игоря Александровича, в котором он описывает обстоятельства совершенной атаки и кроме этого указывает в своих показаниях заказчика атак — Врублевского П.О.

Разумеется, опубликованные документы — это всего лишь графические файлы и они несомненно могут содержать неточности и даже фальсификацию. Тем не менее, опубликованные сведения представляют довольно весомый интерес, учитывая все связанные с компанией Chronopay скандалы последних лет.

Публикуем расшифровку трех графических файлов, в которых якобы находятся признательные показания Артимовича Игоря Александровича. За содержание этого материала редакция ответственности не несет, это все лишь расшифровка графического файла, свободно доступного в интернете. То, как трактовать и воспринимать эти данные — дело уважаемого читателя, мы воздерживаемся от оценок.

Чистосердечное признание

Артимович Игорь Александрович, … марта 1982 г.р., хочу рассказать …, как я совершил ддос-атаку (на отказ в обслуживании) на информационные ресурсы российской компании «Ассист».

С 15 по 24 июля 2010 года я, находясь по адресу: г. Москва, ул. Барышиха (дом точно не помню) осуществлял ддос-атаку (хакерскую) со своего личного ноутбука фирмы Dell. На протяжении … лет я создавал так называемое программное обеспечение для реализации бот-сети. Данное программное обеспечение предназначалось для рассылки электронных сообщений типа e-mail (спам). Компонент в сети, предназначенный для ддос-атаки, позволяет затруднить либо остановить работу каких-либо информационных ресурсов.

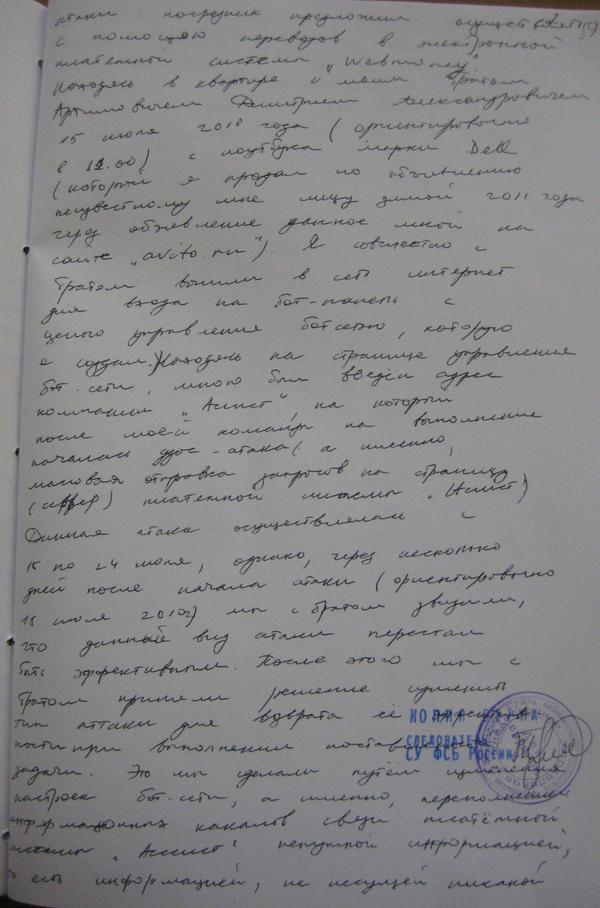

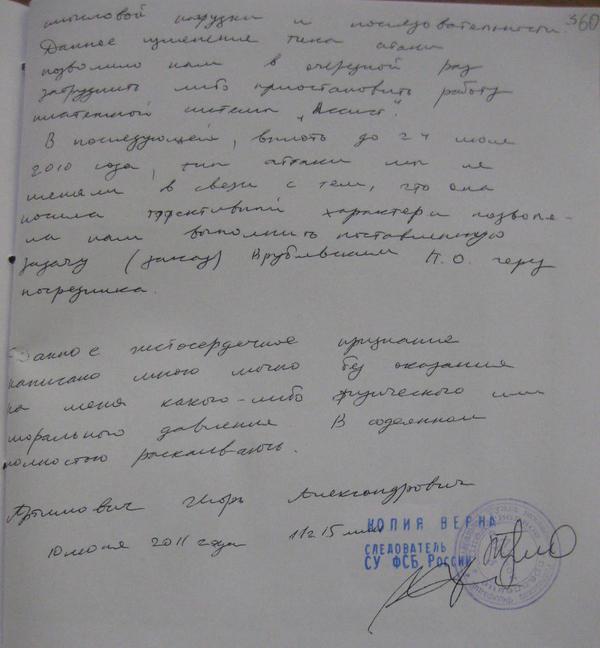

Ориентировочно 13 июля 2010 года Врублевский П.О. через своего посредника посредством системы обмена сообщениями (icq) связался с моим братом Артимовичем Дмитрием Александровичем и предложил осуществить ддос-атаку на платежную систему «Ассист». Финансирование данной атаки посредник предложил осуществлять с помощью переводов в электронной платежной системе «Webmoney». Находясь в квартире с моим братом Артимовичем Дмитрием Александровичем 15 июля 2010 года (ориентировочно в 11:00) с ноутбука марки Dell (который я продал по объявлению неизвестному мне лицу зимой 2011 года через объявление, данное мной на сайте «avito.ru») я совместно с братом вышли в сеть интернет для входа на бот-панель с целью управления бот-сетью, которую я создал. Находясь на странице управления бот-сети, мною был введен адрес компании «Ассист», на который после моей команды на выполнение, началась ддос-атака (а именно, массовая отправка запросов на страницу (сервер) платежной системы «Ассист»). Данная атака осуществлялась с 15 по 24 июля, однако, через несколько дней после начала атаки (ориентировочно 18 июля 2010 г.) мы с братом увидели, что данный вид атаки перестал быть эффективным. После этого мы с братом приняли решение изменить тип атаки для возврата ее эффективности при выполнении поставленной задачи. Это мы сделали путем изменения настроек бот-сети, а именно, переполнением информационных каналов связи платежной системы «Ассист» ненужной информацией, то есть информацией, не несущей никакой смысловой нагрузки и последовательности. Данное изменение типа атаки позволило нам в очередной раз затруднить либо приостановить работу платежной системы «Ассист».

В последующем, вплоть до 24 июля 2010 года, тип атаки мы не меняли в связи с тем, что она носила эффективный характер и позволяла нам выполнить поставленную задачу Врублевским П.О. через посредника.

Данное чистосердечное признание написано мною лично без оказания на меня какого-либо физического или морального давления. В содеянном полностью раскаиваюсь.

Артимович Игорь Александрович

10 июня 2011 года 11 ч. 15 мин.

***